[서울=뉴스핌] 하수영 기자 = 북한 추정 해커들이 스티븐 비건 미국 국무부 부장관 서신으로 위장한 워드 문서파일로 사이버 공격을 감행한 것으로 확인됐다.

4일 자유아시아방송(RFA)은 한국 내 민간 보안업체인 이스트시큐리티를 인용해 "한국의 외교·안보·국방·통일 등과 관련된 정보를 탈취하는 북한 해킹 조직 '김수키'의 소행으로 추정되는 사이버 공격이 또 다시 포착됐다"며 "이들은 비건 장관 서신을 위장한 사이버 공격을 감행했다"고 밝혔다.

이스트시큐리티는 "이번 공격은 비건 부장관의 서신 워드문서로 위장해, 특정 관계자의 정보를 노린 '지능형지속위협(APT)' 방식의 사이버 공격"이라고 밝혔다.

APT 공격은 해킹 표적의 관심을 끌만한 내용의 이메일과 첨부파일을 끊임없이 보내, 사용자가 호기심에 이를 열어보거나 내려받는 순간 PC에 악성코드를 감염시키는 방식의 악성코드를 말한다. 북한 해커가 주로 사용하는 사이버 공격 방식이다.

이스트시큐리티에 따르면 이번에도 김수키는 이번 워드문서의 파일명과 제목을 각각 '비건 미국 국무부 부장관 서신 20200302.doc'과 '비건 미 국무부 부장관 서신'으로 제작해 전자우편 수신자를 현혹시켰다.

수신자가 워드 문서처럼 위장한 이 파일을 실행하면 영문으로 된 '2020 한반도 시나리오(Scenarios for the Korean peninsula 2020)'라는 분석 자료 화면이 나타나는데, 이 문서를 실행하고 '콘텐츠 사용' 단추를 누르는 순간 악성코드에 감염되고 컴퓨터 내부에 있는 각종 정보가 원격지로 전송된다.

심지어는 한 번 감염된 후에는 공격자 마음대로 컴퓨터를 제어하는 등 다양한 악성 행위에 노출될 수 있어 위험하다.

문종현 이스트시큐리티 이사는 "해킹 공격자는 한국 내 통일 및 평화관련 분야에 종사하는 사람들을 대상으로 계정탈취를 시도하면서 비건 서신 위장 문서파일로 현혹하고, 계정 탈취에 성공했을 경우 추가 악성코드를 유포하려 한 것 같다"며 "이번 공격은 워드(DOC) 문서파일 자체 취약점이 아닌 이용자의 심리적 궁금증을 유발해 악성 파일을 실행하도록 현혹하고 있기 때문에 '콘텐츠 사용'을 절대 실행하면 안 된다"고 당부했다.

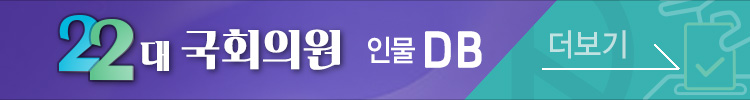

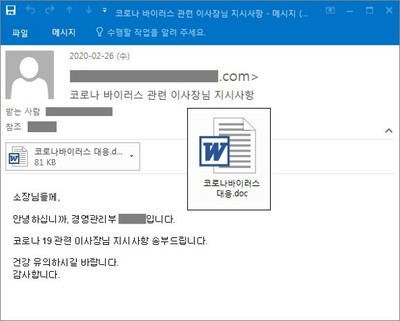

한편 김수키는 앞서 지난 2014년 한국의 수사당국으로부터 한국의 전력, 발전 분야의 공기업인 한국수력원자력을 해킹한 조직으로 지목받은 바 있는 조직이다. 지난달 27일에도 이 조직은 이 방식을 사용해 문서의 파일명을 '코로나바이러스대응.doc'으로 위장, 악성코드를 유포한 바 있다.

suyoung0710@newspim.com

영상

영상