[세종=뉴스핌] 정성훈 기자 = 고용노동부와 한국고용정보원이 운영하는 채용정보사이트 '워크넷'이 중국 해커들에 의해 뚫린 것으로 알려진 가운데, 허술한 보안관리가 '도마위'에 올랐다.

또한 수십만명의 개인 정보가 삽시간 내에 털린 것으로 알려지면서, 이들 해커의 공격방식인 '크리덴셜 스터핑(Credential stuffing)'에 대한 관심도 커지고 있는 상황이다.

◆ 아이디·비번 무작위 대입방식 '크리덴셜 스터핑' 수법은?

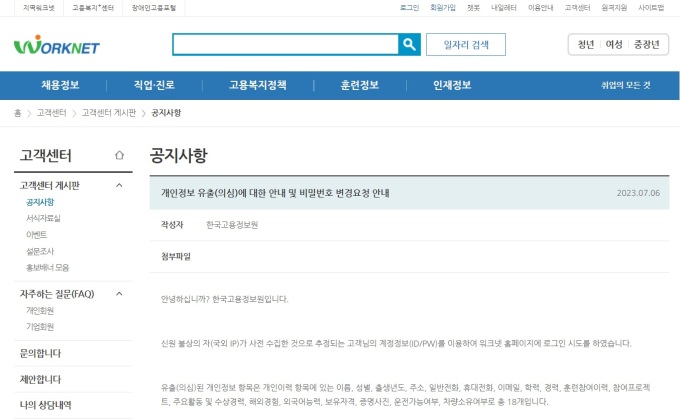

7일 고용노동부에 따르면, 고용정보원은 지난 6일 중국 등 해외 인터넷 접속 주소(IP) 28개에서 23만여건의 워크넷 무단 접속을 확인했다고 밝혔다. 이를 통해 23만명의 개인정보 유출이 확인됐다.

이들이 사용한 해킹수법은 '크리덴셜 스터핑'이라고 하는 로그인 정보 무작위 대입 방식이다. 소위 '다크웹'으로 불리는 인터넷 암시장에서 불법으로 취득한 사용자 정보(아이디·암호)를 다른 계정에 무작위 대입해 타인의 개인정보를 빼내는 수법이다.

즉, 취득한 아이디와 비번을 여러 웹사이트나 앱에 대입해 로그인을 시도하고, 접속될 경우 그 안에 있는 타인의 개인정보 등을 유출시키는 식이다. 이는 대다수 인터넷 사용자가 여러 사이트에서 동일한 아이디와 비번을 쓴다는 점을 악용한 것이다.

화이트해커로 활동했던 한 보안전문가는 "크리덴셜 스터핑이라고 하는 해킹수법은 과거에서부터 흔하기는 했는데 수면위로 드러난건 그리 오래되지 않았다"면서 "과거에는 공격자들이 개인 정보를 탈취해 개별 사이트에 가서 일일이 대입해 보는 방식인데 최근에는 자동화된 로봇을 만들어 무작위로 막 집어넣고 확인하는 절차를 거치는 형태로 진화하다 보니까 문제가 더 심각해진 것"이라고 설명했다.

이어 이 보안전문가는 "이번에는 워크넷만 수면위로 드러났지만, 같은 패스워드를 동일하게 쓰는 기업들, 개인들이 많기 때문에 그런 경우에는 어쩔 수 없이 공격을 당할 수 밖에 없는 상황"이라며 "이러한 문제가 추가적으로 발생할 경우 문제가 더욱 심각해질 수 있다"고 우려를 표했다.

김영중 고용정보원장 역시 "크리덴셜 스터핑이라고 부르는 해킹 방식을 이용하면 1초에도 수천 번, 수만 번씩 자동차 툴을 돌려 로그인을 시도할 수 있어 대응이 쉽지 않다"면서 "고용정보원의 경우 하루 평균 접속자가 100만명을 넘는데, 이 많은 트래픽에서 이상 신호를 발견하고 일일 차단하려면 많은 인력이 필요하다"고 고충을 토로했다.

김 원장은 그러면서 "그나마 고용정보원의 경우 별도의 보안인력이 배치돼 있어 나름 신속히 대응할 수 있었지만, 그렇지 못한 기업들은 해킹을 당해도 인지 못 하는 '눈 뜨고 코베이는 상황'이 발생할 수 있다"고 설명했다.

고용정보원이 밝힌 유출 정보는 개인이력 항목에 있는 이름, 성별, 출생년도, 주소, 일반전화, 휴대전화, 이메일, 학력, 경력, 훈련참여이력, 참여프로젝트, 주요활동 및 수상경력, 해외경험, 외국어능력, 보유자격, 증명사진, 운전가능여부, 차량소유여부로 총 18개다.

이 중 이름이나 출생년도, 휴대전화 등 유출된 정부는 보이스 피싱 등 2차 범죄에 이용될 가능성이 높다. 자칫 금전적 피해 등 2차 피해가 우려되는 상황이다.

김 원장은 "지금 가장 걱정되는 건 2차 피해다. 빠져나간 개인정보가 만약 범죄 집단에게 넘어갈 경우 금융사기나 취업 사기 등에 활용될 가능성이 있다"면서 "이런 피해가 발생하지 않도록 피해자들에게 개별 연락을 취해 놓긴 했는데 추가적인 보완책 마련이 필요해 보인다"고 전했다.

◆ 유일한 피해 방어 방법은 아이디·비번 주기적 변경

현시점에서 크리덴셜 스터핑 해킹을 사전에 차단할 방법은 사실상 없다.

피해 기관이나 기업이 해킹 사실을 인지한 후 빠르게 접속을 차단하거나, 사이트 이용자가 아이디와 비번을 주기적으로 변경해 피해 가능성을 줄이는 것이 유일한 방법이다.

보안전문가는 "하나의 IP에서 여러 계정들이 로그인을 시도한다거나 하는 패턴들은 다 동일하기에 그런 것들을 좀 더 보완할 수 있는 방법론에 발맞춰 가야 한다"면서 "해당 해킹 피해를 막을 수 없다면 피해 사실 인지 후 빠르게 접속을 끊어내는 방법이 추가로 개발돼야 할 것"이라고 설명했다.

고용정보원 워크넷 담당자는 피해 사실 확인 즉시 전체 이용자 비밀번호를 초기화해 추가 피해는 없다는 입장이다.

이 담당자는 "피해 예방을 위해 주기적인 암호변경과 사이트별 다른 암호를 사용할 것을 당부드린다"며 "혹시 모를 피해를 최소화하기 위해 워크넷은 로그인 시 기존 비밀번호(PW)를 새롭게 변경해야만 로그인될 수 있도록 조치를 완료했다"고 밝혔다.

jsh@newspim.com

영상

영상